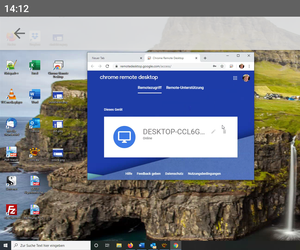

Mit Android auf den PC zugreifen

Der Google Chrome Remote Desktop ermöglicht es in wenigen Schritten, über das Internet mit einem Android-Device auf den Desktop Ihres Windows-PCs zuzugreifen. Es gibt freilich mehrere Möglichkeiten, einen Fernzugriff …