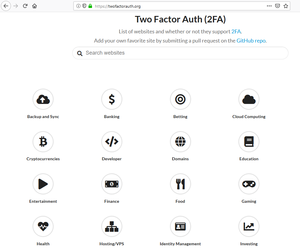

Sicher mit Zwei-Faktor-Authentifizierung

E-Commerce-Konten und Login-Daten für Bezahlsysteme sollten nicht in falsche Hände gelangen. Mit einer Zwei-Faktor-Authentifizierung sperren Sie Hacker wirksam aus. Immer wieder kommt es durch Sicherheitslücken oder Nachlässigkeiten zu Diebstählen …